نخستین بدافزار اندرویدی با قابلیت تغییر کدهای سیستمی در گوگل پلی کشف شد

تبهکاران سایبری هر روز روش های جدیدی را برای آسیب زدن به کاربران و سوءاستفاده از ابزار و اطلاعات آنها ابداع می کنند؛ در یکی از تازه ترین نمونه ها، بدافزاری در گوگل پلی استور ...

تبهکاران سایبری هر روز روش های جدیدی را برای آسیب زدن به کاربران و سوءاستفاده از ابزار و اطلاعات آنها ابداع می کنند؛ در یکی از تازه ترین نمونه ها، بدافزاری در گوگل پلی استور کشف شده که می تواند بدون اطلاع مالک دستگاه، کدهای مخرب خود را وارد سیستم کند.

تروجان مورد بحث از اوایل امسال تا کنون، در حدود 50 هزار بار از فروشگاه اپلیکیشن رسمی گوگل دانلود شده و مهمترین دلیل خطرناک بودن آن، توانایی پاک کردن کدهای سیستمی مربوط به تشخیص روت شدن دستگاه است که برای شناسایی رخنه های امنیتی مخرب به کار می روند.

بدافزار مذکور با نام «Dvmap» که توسط محققان کسپرسکی کشف شده، نه تنها می تواند به مجوزهای روت دسترسی پیدا کند، بلکه قادر است اطلاعات موجود را پایش کرده و حتی اپلیکیشن های دیگری را نیز روی سیستم نصب کند.

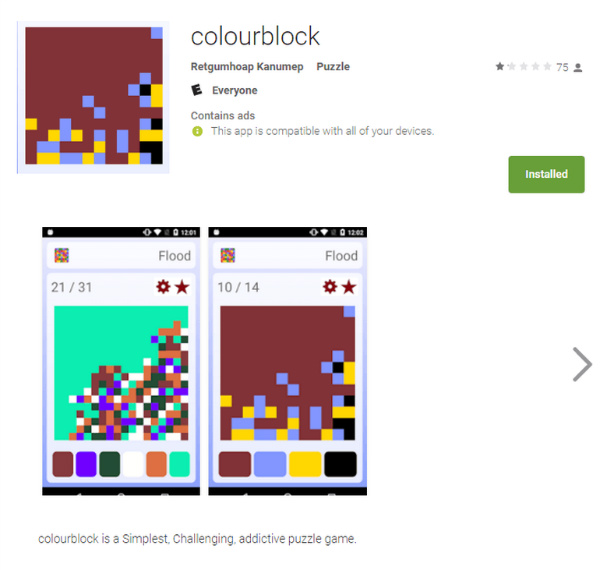

این تروجان در بازی colourblock مخفی شده است

Dvmap که خود را در قالب بازی «colourblock» جا می زند، نخستین بار اسفند ماه سال گذشته موفق شد با ارائه نسخه ای سالم، از فیلترهای امنیتی گوگل پلی عبور کند و توسعه دهندگان در آپدیت بعدی خود، ورژن آلوده به بدافزار را در فروشگاه گوگل قرار دادند.

البته به گفته محققین، این افراد تقریباً هرماه پنج بار آپدیت هایی را از نسخه سالم و آلوده به صورت متناوب در گوگل پلی آپلود می کردند که بنا بر شواهد، موفق شدند به خوبی پروتکل های امنیتی گوگل را فریب دهند.

پس از نصب موفقیت آمیز، تروجان مذکور با ایجاد رخنه در دسترسی روت به دستگاه، چند ابزار دیگر را (که حاوی نوشته هایی به زبان چینی بوده و احتمالاً به مبدع بدافزار اشاره دارند) برای اجرای فاز اصلی حمله و تغییر کدهای سیستمی روی موبایل نصب می کند که به گفته محققین، بسیار خطرناک بوده و می تواند در بعضی موارد موجب کرش کردن دستگاه های آلوده شود.

در صورتی که تمام مراحل بدون مشکل پیش بروند، Dvmap می تواند به یک سرور کنترل کننده خارجی متصل شود که البته طی تحقیقات، دستوری از سرور مذکور دریافت نشد.

«رومن انوچک» آنالیزور ارشد کسپرسکی در این باره می گوید:«روش به کار رفته توسط Dvmap نشانگر پیشرفت خطرناک بدافزارهای اندرویدی است و کاربرانی که به هر دلیل موفق به پیشگیری از حملات آن نشوند، مشکلات زیادی را در پیش رو خواهند داشت.»

متخصصین به افرادی که مشکوک به حمله بدافزاری هستند توصیه می کنند پس از تهیه نسخه پشتیبان از داده ها، دستگاه خود را «Factory Data Reset» کنند. لازم به ذکر است پس از گزارش کسپرسکی به گوگل، تروجان مورد بحث از پلی استور حذف شد.

برای گفتگو با کاربران ثبت نام کنید یا وارد حساب کاربری خود شوید.