با ۷ روش معمول برای هک کردن رمزهای عبور آشنا شوید

با شنیدن عبارت «شکاف امنیتی» چه چیزی در ذهنتان شکل می گیرد؟ اینکه یک دسته هکر خطرناک پشت کامپیوترهایشان می نشینند و به دنبال پسوردهای کاربران می گردند؟ یا شاید هم اینطور فکر می کنید ...

فهرست مطالب

با شنیدن عبارت «شکاف امنیتی» چه چیزی در ذهنتان شکل می گیرد؟ اینکه یک دسته هکر خطرناک پشت کامپیوترهایشان می نشینند و به دنبال پسوردهای کاربران می گردند؟

یا شاید هم اینطور فکر می کنید که یک جوان بیست و چند ساله در خانه اش نشسته و بدون آنکه رنگ آفتاب را ببیند مدام در حال هک کردن افرداد مختلف است. اگر تصورتان از هک شدن پسوردها یا شخصیت هکرها چنین چیزهایی است باید بگوییم که کاملا در اشتباه هستید.

در دنیای واقعی اصلا چنین اتفاقاتی رخ نمی دهد. بلکه تنها دلیل رخ دادن چنین مسائلی، در اصل به خود ما و پسوردهای ساده حساب های کاربریمان باز می گردد. در صورتی هم که پسورد حساب های کاربری به دست یک نفر بیفتد، کار تمام است.

اگر پسوردتان هم کوتاه و ساده باشد، باز هم کارتان تمام است. به هر حال این دسته از پسوردها از امنیت پایینی برخوردار هستند و خیلی راحت تر از چیزی که فکرش را می کنید هک می شوند. اینجاست که باید حسابی حواستان را حین رمزگذاری جمع کنید. تمام دارایی های دیجیتالی امروز ما در همین حساب های کاربری خلاصه می شوند.

بنابر این حفظ و حراست از پسوردهای حساب های کاربری از اهمیت بالایی برخوردار است. چرا که اگر این پسوردها به دست افراد غیرقابل اطمینان بیفتد دیگر مشخص نیست که با چه مسائلی رو به رو خواهید شد. در واقع برای پاسخ به سؤالاتی مانند چگونه بفهمیم اینستا هک شده، میتوان رمز ورود و امنیت آنها را بررسی کرد.

از طرفی برخی از روش های هک کردن رمزهای عبور، خیلی راحت تر از آن چیزی هستند که فکرش را می کنید. خطر همیشه در کمین است و باید برای مقابله با آن آماده بود. به همین جهت در ادامه به معرفی ۷ مورد از این راه و روش ها می پردازیم و از شیوه مقابله با آن ها برای تان می گوییم.

۱) حمله لغت نامه ای

اولین و معمول ترین روش هک پسوردها، حمله لغت نامه ای است. در این روش، هکرها تقریبا همه لغات را مورد بررسی قرار می دهند و برای رسیدن به پسورد کاربر از یک یک آن ها کمک می گیرند. شاید دلیل اینکه نام این روش حمله لغت نامه ای گذاشته شده نیز همین باشد.

البته منظور از لغت نامه، همان کتاب های قطوری نیست که در مدرسه از آن ها استفاده می کردیم. بلکه این لغت نامه، در اصل یک فایل بسیار کوچک است که شامل تمام ترکیب های پر استفاده کاربران می شود.

پسوردهایی مانند: ۱۲۳۴۵۶، qwerty ،password ،mynoob ،princess ،baseball و دیگر ترکیب های پر تکرار از این دست. نکته مثبت این روش نیز در آن است که خیلی سریع است و می توان به کمک آن پسوردهای بسیاری را هک کرد.

اما مشکلش هم آنجاست که توانایی محدودی دارد و از پس ترکیب های پیچیده بر نمی آید. از این رو می توان با گذاشتن پسوردهای پیچیده به مقابله با این روش پرداخت. علاوه بر این پیشنهاد می شود که از یک رمز به خصوص روی چند حساب کاربری استفاده نکنید.

چرا که در این صورت با هک شدن یک حساب کاربری، دسترسی هکر به تمام سرویس ها و اکانت های دیگر شما باز می شود. در صورتی هم که مشکل فراموشی دارید و نمی توانید چندین پسورد مختلف را به ذهن بسپارید، بهتر است از اپ های مدیریت رمز عبور کمک بگیرید.

۲) حمله جستجوی فراگیر

دومین روش هکی که باید به آن اشاره کنیم، حمله جستجوی فراگیر است که در آن، هکر تمام حالات ممکن برای رسیدن به ترکیب نهایی رمز را مورد بررسی و آزمایش قرار می دهد. حتی در این روش به تمام مشخصات فنی و پیچیدگی های پسوردها توجه می شود.

به نوعی هکر مجبور است برای رسیدن به پسورد شما از هر چیزی کمک بگیرد؛ از استفاده از حروف کوچک و بزرگ بگیرید تا نام رستورانی که از آن پیتزا سفارش می دهید. هکرهایی که اغلب با این روش کار می کنند، عموما برای شروع به سراغ ترکیب های محبوبی می روند که در آن ها از حروف الفبا یا اعداد استفاده شده.

به عنوان مثال، 1q2w3e4r5t ،zxcvbnm و qwertyuiop اولین ترکیب هایی هستند که هکرها برای رسیدن به رمز عبور، مورد بررسی قرار می دهند. از نظر تئوری نیز این روش در نهایت به جواب می رسد. چرا که در نهایت هکر مجبور است تمام احتمالات ممکن را در نظر بگیرد.

اما با احتساب پیچیدگی و تعداد کاراکترهای هر پسورد، استفاده از این روش می تواند برای مدتی طولانی هکر را به خود مشغول کند. از این رو توصیه می شود حین انتخاب پسوردها از سمبل ها و حروف کوچک و بزرگ استفاده کنید.

۳) فیشینگ

فیشینگ در اصل یک روش برای هک پسورد به حساب نمی آید. اما زمانی که به دام چنین مسائلی بیفتید، پایان خوشی در انتظارتان نخواهد بود. در این روش یک ایمیل برای میلیاردها کاربر در سرتاسر جهان فرستاده می شود. اما مسئله اینجاست که فرستاده شدن این ایمیل ها محض رضای خدا صورت نگرفته و پشت آن ها دامی نفس گیر پنهان شده.

اصولا فیشینگ به این صورت انجام می شود:

۱) ابتدا با ارسال یک ایمیل جعلی که در آن از اهداف یک سازمان بزرگ یا کسب و کاری تازه صحبت شده، کاربر را به عنوان یک هدف مشخص می کند.

۲) به اغلب این ایمیل ها، برچسب فوری و خیلی مهم خورده است و از کاربر می خواهد که سریعا برای دریافت اطلاعات بیشتر به لینکی که در ایمیل قرار داده شده مراجعه کند.

۳) با کلیک روی لینک موجود در ایمیل، کاربر وارد یک صفحه لاگین جعلی می شود که در اصل نسخه ای تقلبی از وبسایت سازمان یا کسب و کار اصلی است.

۴) کاربر پس از ارائه اطلاعات شخصی به صفحه دیگری ارجاع داده می شود که در آن تقریبا هیچ چیز خاصی وجود ندارد.

۵) در نهایت اطلاعات شخصی کاربر دزدیده یا به بی رحمانه ترین شکل فروخته می شود و به وسیله ای برای اخاذی تبدیل می گردد.

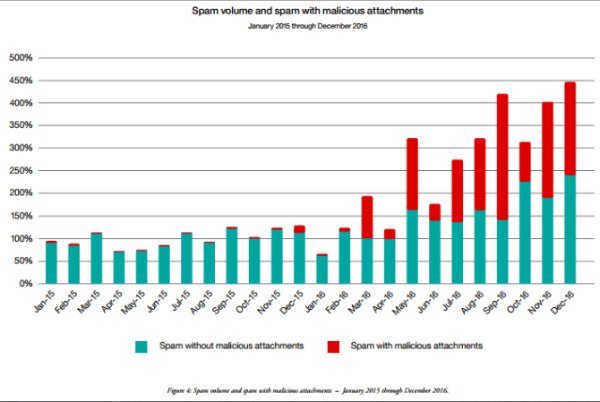

متاسفانه رشد فیشینگ نیز روز به روز در حال افزایش است و هر روز اطلاعات شخصی بیشتری به سرقت می روند.

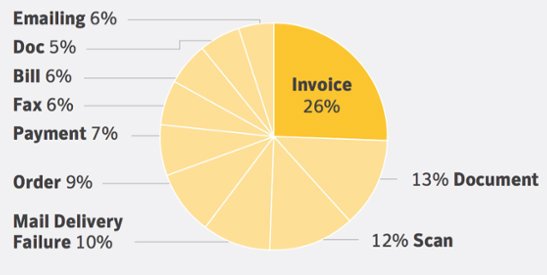

بر اساس گزارش سیمانتک ۲۱۰۷، در حال حاضر صورت حساب های جعلی اصلی ترین روش فیشینگ برای فریب دادن کاربران است.

با این حال هرزنامه ها به راحتی توسط فیلترهای سرویس دهنده ایمیل شناسایی می شوند. تنها کافیست فیلترهای بیشتری برای شناسایی بهتر اسپم ها قرار دهید تا از دست درازی هکرها به اطلاعات تان تا اندازه زیادی جلوگیری شود.

علاوه بر این می توان به کمک لینک چکرها، قبل از ورود به لینک های ناشناس، از سلامت و قابل اطمینان بودن آن ها اطمینان حاصل کنید.

۴) مهندسی اجتماعی

یکی از خطرناک ترین نوع حملات، مهندسی اجتماعی است. در این روش هکر بدون آنکه حتی یک کلید فشار بدهد می تواند به تمام اطلاعات شخصی کاربر دست پیدا کند. اما مهندسی اجتماعی چیست و چطور کار می کند؟

تمامی سرویس هایی که ما این روزها از آن ها استفاده می کنیم، شامل یک بخش پشتیبانی می شوند. اغلب در این بخش ها به مشکلات کاربران رسیدگی و به سوالات آن ها پاسخ مناسب داده می شود.

نکته مهم هم آن است که تمامی این سرویس دهنده ها، از شماره تلفن های خاصی استفاده می کنند که کاملا قابل شناسایی است. با این حال، همه مردم به این موضوع توجه نمی کنند و از همین طریق هم به دام هکرها می افتند.

تلفن زنگ می خورد و به کاربر می گویند دفتر شرکتی که از سرویس های آن استفاده می کنید به جای دیگری نقل مکان کرده و به همین منظور با شماره دیگری تماس گرفته ایم. سپس به دلایل مختلف از کاربر اطلاعات یا رمز عبور سرویس مورد نظر را درخواست می کنند.

جالب اینجاست که این روش در بیشتر مواقع نیز به نتیجه می رسد و کاربر از همه جا بی خبر بی آنکه کمی شک به خود راه دهد، اطلاعات مورد نظر را در اختیار سودجویان قرار می دهد. البته همیشه حملات مهندسی اجتماعی به این سادگی هم نیستند.

ممکن است که هکر با روش های متفاوتی وارد شود و حتی باهوش ترین افراد را نیز در دام بیندازد. اما در مقابل چنین تهدیداتی چه باید کرد؟ شاید این نوع از حملات، تنها موردی باشد که کاربر به تنهایی نمی تواند در مقابل آن بایستد.

به حداقل رساندن این نوع تهدیدات در گرو آموزش و آگاهی های امنیتی است. از این رو، وظیفه دولت و رسانه هاست که مردم را از نحوه شکل گیری چنین حملاتی آگاه سازند.

۵) جدول رنگین کمانی

جدول رنگین کمانی در اصل یک نوع حمله آفلاین برای به دست آوردن پسورد است. به عنوان مثال، هکرها لیستی از نام های کاربری و پسوردهایشان به دست می آورند که البته تمامی آن ها رمزنگاری شده اند.

تمامی این اطلاعات رمزنگاری شده نیز درهم سازی شده است. این بدان معناست که ظاهر این اطلاعات با رمز عبور اصلی تفاوت های بسیاری دارد. به عنوان مثال اگر پسورد شما «logmein» باشد، نسخه درهم سازی شده MD5 آن چیزی شبیه به «8f4047e3233b39e4444e1aef240e80aa» خواهد بود.

عجیب و غریب است نه؟ اما در اغلب موارد هکرها به الگوریتم های درهم سازی دسترسی دارند و از طریق آن ها، لیستی از پسوردهای متنی را با فایل رمزهای ورود رمزنگاری شده مقایسه می کنند.

با این حال، هکرها برای انجام این مقایسه به روش سنتی عمل نمی کنند و به جای آنکه میلیون ها احتمال مختلف را مورد بررسی قرار دهند از جدول رنگین کمانی کمک می گیرند.

جدول رنگین کمانی پر است از الگوریتم های خاص درهم سازی از پیش تعریف شده که تعداد احتمالات به کمک آن به حداقل می رسد. خوبی استفاده از این روش نیز آن است که می توان به واسطه آن، بیشمار پسورد پیچیده و سخت را در زمانی کوتاه هک کرد.

اما از سوی دیگر، استفاده از جدول های رنگین کمانی نیازمند داشتن فضایی کافی است. هر الگوریتمی، جدول رنگین کمانی خاص خود را دارد. به همین جهت باید بیشمار جدول رنگین کمانی را در اختیار داشت تا در شرایط مناسب از آن ها کمک گرفت.

با این حال مقابله با حملات جدول رنگین کمانی، چندان کار ساده ای نیست. بیشتر حواستان را باید به سایت ها جمع کنید. از این رو بهتر است کمتر به سراغ سایت هایی بروید که از الگوریتم های MD5 یا SHA1 برای درهم سازی پسوردها استفاده می کنند.

علاوه بر این، استفاده از سایت هایی که شما را ملزم به ارائه پسوردهای کوتاه و ساده می کنند نیز چندان ایده خوبی به نظر نمی رسد. به همین منظور بهتر است، در کنار در نظر گرفتن پسوردهای ایمن، حواستان را حسابی به سایت های مورد استفاده تان جمع کنید.

۶) بدافزارها یا کی لاگرها

بدافزارها تقریبا همه جا هستند. اما رشد بیش از حدشان دردسرهای زیادی هم به همراه دارد که فاش شدن اطلاعات ورودی کاربران یک از آن هاست. خصوصا اگر سیستم یک فرد به بدافزاری آلوده شود که حاوی کی لاگر است، دیگر امنیت معنایش را از دست می دهد و تمام حساب های کاربری او در معرض خطر قرار می گیرند.

علاوه بر این بدافزارها می توانند دقیقا روی اطلاعات شخصی کاربر دست بگذارند و با استفاده از یک تروجان کنترل سیستم را به دست بگیرند و تمامی آن ها را به سرقت ببرند. اما بر سر راه بدافزارها، همیشه یک سد بزرگ نیز وجود دارد که عبور از آن کار چندان ساده ای نیست.

آنتی ویروس های قدرتمند، کاملا می توانند این مسائل را حل کنند و تمامی بدافزارهای موجود روی سیستم را قرنطینه یا از بین ببرند. پس برای جلوگیری از سو استفاده های سایبری، بهتر است پیش از وقوع هر مشکلی روی سیستم یک آنتی ویروس قدرتمند و سبک نصب کنید.

۷) اسپایدرینگ

اگر هکری یک سازمان یا کسب و کار خاصی را هدف قرار دهد، آن ها احتمالا یک سری پسورد مرتبط با آن کسب و کار را می آزمایند. با این حال، هکر می تواند یک سری عبارات مرتبط را جمع آوری کرده و از این طریق راه خود را باز کند.

شاید عبارت «اسپایدر» را پیشتر شنیده باشید. این جستجوهای اسپایدری به شدت شبیه به آن هایی هستند که تمام محتواها را ایندکس می کنند. سپس واژه پیدا شده برای باز کردن اکانت ها، مورد استفاده قرار می گیرد که از مزایای آن می توان به هک کردن ساده تر حساب های کاربری با درجه اهمیت بالا اشاره کرد. اما از سوی دیگر اگر امنیت آن سازمان قوی باشد، چنین راهی اصلا جوابگو نیست.

دیدگاهها و نظرات خود را بنویسید

برای گفتگو با کاربران ثبت نام کنید یا وارد حساب کاربری خود شوید.

اکسپلویت نویسی بهترین روش هکه

اینا رو از کجا اوردین؟

واقعا عالی بود کاش یه قسمت سایت مربوط به هک و امنیت بود مطالب تخصصی قرار داشت

الگوریتم درهم ساز chap و hash مفیدترین راه برای هک هستن

نه لزوماً چون مستلمزم اینه قبلش شما به لیست دسترسی داشته باشید.

مفید بود