دلیل طولانی شدن انتشار وصله امنیتی مایکروسافت برای حفره خطرناک Word

به نظر می رسد رفع یک حفره امنیتی خطرناک در نرم افزار Word مایکروسافت، که به هکرها امکان ارسال میلیون ها باج افزار به کاربران را می داد، مدت زیادی کارشناسان این غول بزرگ فناوری ...

به نظر می رسد رفع یک حفره امنیتی خطرناک در نرم افزار Word مایکروسافت، که به هکرها امکان ارسال میلیون ها باج افزار به کاربران را می داد، مدت زیادی کارشناسان این غول بزرگ فناوری را به خود مشغول کرده است.

این حفره امنیتی که با کد CVE-2017-0199 شناخته می شود، به هکرها این امکان را می داد تا با به جا گذاشتن کمترین ردی از خود، کنترل کامپیوترهای شخصی را در اختیار بگیرند. این حفره امنیتی، 9 ماه پس از شناسایی، در نهایت در تاریخ 11 آوریل و با عرضه بروزرساتی امنیتی مایکروسافت، رفع شد.

«مارتن میکوس»، مدیر ارشد اجرایی کمپانی معتبر HackerOne که نخستین پلتفرم در زمینه نظارت و شناسایی حفره های امنیتی محسوب می شود و وظیفه نظارت بر تلاش های محققان و فروشندگان کامپیوترهای شخصی در زمینه عرضه وصله های امنیتی را برعهده دارد، اعلام کرد: هرچند تاخیر 6 ماهه مایکروسافت، خوشایند نیست اما این اتفاق بی سابقه ای محسوب نمی شود.

میکوس افزود: رفع اینگونه مشکلات به طور طبیعی چندین هفته طول می کشد. با این حال، مایکروسافت تاکنون در رابطه با اینکه رفع یک حفره امنیتی چه مدت طول می کشد، اظهار نظری نکرده است.

کارشناسان مایکروسافت دریافتند که هکرها با یافتن این حفره، اقدام به دستکاری کدهای نرم افزار مایکروسافت Word کرده و با کمک آن از برخی افراد روس، احتمالا در اوکراین جاسوسی کرده اند؛ همچنین، گروهی از سارقان اینترنتی از این حفره امنیتی با مقاصد سرقت از حساب بانکی میلیونها نفر در استرالیا و سایر نقاط جهان استفاده کرده اند.

این اظهارنظرها و جزییات حملات هکری، از مصاحبه با محققان و کارشناسانی که در شرکت های مختلف امنیتی روی این رویداد مطالعه و تحقیق کرده اند و همچنین از تحلیل نسخه های مختلف کد حملات سایبری فوق استخراج شده است ضمن اینکه مایکروسافت نیز سلسله موارد مختلفی از این حملات را تایید کرده است.

ماجرای این حملات سریالی، در ماه جولای سال گذشته، و هنگامی برملا شد که «رایان هنسن»، مشاور امنیتی شرکت Optiv Inc متوجه وجود برخی ضعف ها و اشکالات در فرآیندهای مایکروسافت Word در مسیر تبدیل اسناد این نرم افزار به فرمت های دیگر شد. این حرفه امنیتی به وی این امکان را می داد تا بتواند با قراردادن لینکی در یک بدافزار، کنترل کامپیوتر قربانی را در دست بگیرد.

هنسن در حساب توئیتر خود اذعان کرده که چند ماهی را روی یافته های خود کار کرده و با کمک حفره های امنیتی دیگر، باج افزار خود را خطرناک تر کرده است. او سپس در ماه اکتبر سال گذشته این موضوع را با کمپانی مایکروسافت مطرح می کند. این کمپانی اغلب به افرادی که موفق به یافتن حفره های امنیتی می شوند، مبلغ چند هزار دلاری به عنوان پاداش پرداخت می کند.

گرچه به نظر می رسید کمپانی مایکروسافت، بلافاصله پس از اطلاع از این موضوع، یعنی 6 ماه پیش بتواند این مشکل را رفع کند اما رفع این حفره امنیتی چندان هم آسان نبود. هرچند یکی از راه حل های موقتی برای رفع این مشکل، اعمال یک تغییر سریع در تنظیمات نرم افزار مایکروسافت Word بود اما اگر مایکروسافت به طور رسمی استفاده کنندگان از نرم افزار آفیس را از وجود این حفره مطلع می کرد، راه را برای هکرها نیز باز می کرد تا راحت تر بتوانند جلوی این راهکار موقت را هم بگیرند.

راهکار دیگر مایکروسافت، انتشار یک وصله امنیتی بود که می بایست به عنوان بخشی از آپدت های نرم افزاری ماهانه خود عرضه می کرد. اما این کمپانی خیلی سریع وصله امنیتی خود را منتشر نکرد بلکه تلاش کرد تا تحقیقات بیشتری در این رابطه انجام دهد.

هنوز مشخص نبود که آیا فرد دیگری هم توانسته از همین شیوه هنسن استفاده کند یا خیر، چرا که مایکروسافت قصد داشت یک راه حل کامل برای این معضل پیدا کند.

یکی از سخنگویان کمپانی مایکروسافت در بیانیه ای اعلام کرد: ما روی روش های مشابه احتمالی دیگری نیز مطالعه کردیم تا مطمئن شویم راه حل ارائه شده می تواند مشکلات دیگری را غیر از مشکل گزارش شده رفع کند. بنابراین، این یک تحقیق بسیار پیچیده محسوب می شود.

در تمامی این مدت، هنسن به تمامی درخواست ها برای مصاحبه پاسخ منفی داد.

با این حال، هنوز مشخص نیست که چگونه هکرهای ناشناس از همان ابتدا از حفره امنیتی که هنسن پیدا کرد، باخبر شدند. شاید این اکتشاف همزمان رخ داده باشد یا لو رفتن فرآیند عرضه بسته امنیتی باعث آن شده یا حتی یک حمله هکری علیه مایکروسافت یا کمپانی Optiv عامل رخنه این اطلاعات باشد.

در ماه ژانویه 2017 میلادی و در حالی که مایکروسافت در حال کار کردن روی راه حل این مشکل بود، حملات هکرها نیز اوج گرفت. حملات اولیه، با دقت بسیار زیاد، با هدف قرار دادن تعداد محدودی از قربانیان انجام شد بنابراین این حملات تحت نظر باقی ماندند. اما در ماه مارس، کارشناسان امنیتی در شرکت FireEye، یک باج افزار به نام LatenBot را شناسایی کردند که با استفاده از باگ مشابه مایکروسافت منتشر شده بود.

کمپانی FireEye تحقیقات گسترده تری انجام داد و توانست اولین حملاتی که به زبان روسی انجام شد را کشف کرده و مایکروسافت را از آن باخبر کند. این کمپانی ضمن تایید اینکه در ماه مارس از حملات فعال باخبر شده، برای انتشار نخستین وصله امنیتی خود در تاریخ 11 آوریل دست به کار شد.

کار به جایی رسید که از این حفره امنیتی، به یک فاجعه در دنیای کارشناسان امنیتی یاد شد و در تاریخ 6 آوریل نیز کمپانی تولید نرم افزارهای امنیتی McAfee شاهد وقوع حملات مشابهی بود که در آنها از حفره امنیتی مایکروسافت استفاده شده بود.

کمپانی McAfee، پس از انجام مطالعاتی که از آن با عنوان «تحقیقات سریع و عمیق» یاد کرد، متوجه شد که وصله امنیتی مایکروسافت نتوانسته این حفره را رفع کند؛ این کمپانی سپس این موضوع را به اطلاع مایکروسافت رساند و در تاریخ 7 آوریل آن را در وبلاگ خود منتشر کرد. کمپانی McAfeeدر این مطلب، جزییات کاملی از سایر هکرهایی که امکان تکرار حملات مشابهی داشتند، منتشر کرد.

سایر کارشناسان امنیت نرم افزار، از اینکه McAffe اینقدر سریع و عجولانه واکنش نشان داد، دچار بهت و نگرانی شدند در حالی که کمپانی هایی چون Optiv و FireEye تا زمان ارائه وصله امنیتی مایکروسافت، ترجیح دادند این موضوع را رسانه ای نکنند.

«وینسنت ویفر»، معاون کمپانی McAfee، علت این اتفاق را یک اشتباه سهوی در مذاکرات این شرکت با کمپانی شریک خود یعنی مایکروسافت، بر سر زمان بندی گزارش این حفره امنیتی اعلام کرد.

«جان هالتکوئیست»، یکی از محققان کمپانی FireEye می گوید: تا تاریخ 9 آوریل، نرم افزاری که قادر به شناسایی و استخراج این حفره بود، در بازارهای زیرزمینی در دسترس هکرهای مجرم قرار داشت.

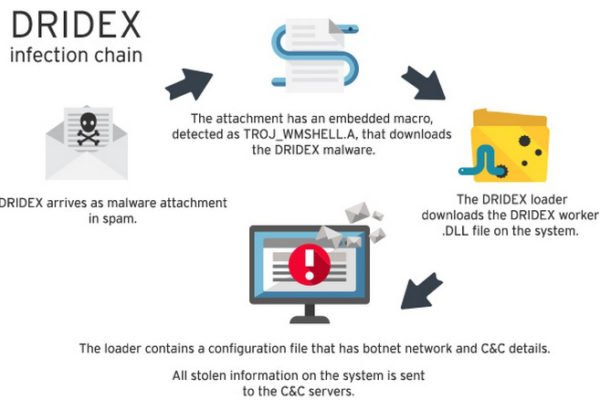

یک روز بعد، این حملات سایبری شدت گرفت. فردی با استفاده از بدافزار سرقت اطلاعات بانکی Dridex و نرم افزار فوق، اسنادی حاوی کدهای مخرب برای میلیونها نفر از کاربران کامپیوترهای شخصی در استرالیا ارسال کرد.

در نهایت، در روز سه شنبه 11 آوریل، یعنی 6 ماه بعد از آنکه مایکروسافت گزارش این حفره امنیتی را از هنسن دریافت کرد، با کمک FireEye، هنسن، و کارشناسان مایکروسافت، در نهایت وصله امنیتی آماده و عرضه شد؛ اما مانند همیشه، برخی کاربران هنوز هم در دریافت و نصب این بروزرسانی تنبلی کرده اند.

برای گفتگو با کاربران ثبت نام کنید یا وارد حساب کاربری خود شوید.