بازگشت نسخه جدیدی از آسیب پذیری اسپکتر؛ ARM، اینتل و AMD پاسخ می دهند

به تازگی 2 روش جدید کشف شده که از آسیب پذیری پردازنده ها مشابه با اسپکتر سوء استفاده می کنند. این روش ها که «حمله کانال جانبی مبتنی بر اجرای زود هنگام» نام دارند می ...

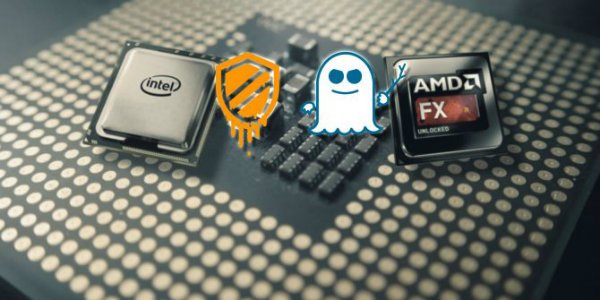

به تازگی 2 روش جدید کشف شده که از آسیب پذیری پردازنده ها مشابه با اسپکتر سوء استفاده می کنند. این روش ها که «حمله کانال جانبی مبتنی بر اجرای زود هنگام» نام دارند می توانند در هر سیستم عاملی و در بسیاری از پردازنده های اینتل AMD یا مبتنی بر معماری ARM به کار روند.

اسپکتر از قابلیت های پایه و اساسی پردازنده ها به نام Speculative Execution یا اجرای زودهنگام برای دسترسی غیر مجاز به اطلاعات کاربر استفاده می کند که توسط سیستم های آنتی ویروس هم قابل شناسایی نخواهد بود. تقریباً اکثر پردازنده هایی که در سال های اخیر تولید شده اند، در مقابل این مشکل، آسیب پذیر هستند.

در واقع قابلیت اجرای زود هنگام کمک می کند برخی از اعمال در پردازنده ها سریع تر اجرا شوند. با این حال رفع حفره پردازنده های دارای این قابلیت نیاز به طراحی پردازنده هایی جدید یا رفع به واسطه همکاری با تولید کنندگان سایر تجهیزات از جمله مادربوردها و نیز تولید کنندگان سیستم عامل ها دارد.

اسپکتر 1.1 و 1.2 چگونه عمل می کنند

در ماه های گذشته آسیب پذیری های مشابه بسیاری توسط محققان یافت شده. به گزارش وبسایت ZDNet دو نمونه تازه یافت شده اسپکتر 1.1 و اسپکتر 1.2 نام گرفته اند. اسپکتر 1.1 از داده های تخمین زده شده استفاده می کنند تا سر ریز بافر مرتبط با این داده ها را ایجاد کنند؛ بسیار شبیه به حملات دیگری که بر اساس سر ریز بافر اتفاق می افتد. متأسفانه این حمله می تواند از سد بسیاری از روش هایی که برای رفع اسپکتر ارائه شده، گذر کند.

اسپکتر 1.2 می تواند پردازنده هایی که حفاظتی در مقابل خواندن یا نوشتن اطلاعات انجام نمی دهند را فریب دهد. با این روش هکرها می توانند اقدام به نوشتن دوباره روی داده های [به ظاهر] فقط خواندنی کرده، به بخش محافظت شده پردازنده نفوذ کنند و کنترل سیستم را در دست بگیرند.

پاسخ اینتل، ARM و AMD به آسیب پذیری های جدید

این آسیب پذیری ها به اینتل اعلام شده و شرکت از کشف کنندگان آن تشکر کرده و جایزه ای 100 هزار دلاری را به آنها اهدا کرده است. با این حال اعلام شده که رفع آسیب پذیری اسپکتر 1.1 یا توسعه راهکارهایی برای مطلع شدن از حمله، نیاز به برنامه نویسی مجدد بسیار پیچیده ای دارد. اگر تنها بر توسعه دهندگان برای رفع تکیه شود، باید شاهد حملاتی مبتنی بر اجرای زودهنگام، در دهه های آتی باشیم.

اینتل اعلام کرده این دو آسیب پذیری می تواند با اعمال تغییرات در نرم افزار از طریق درج دستور العمل هایی برای محدود کردن تخمین ها رفع شوند. در این صورت مشابه با اسپکتر، افزایش امنیت به قیمت کند شدن اجرای برنامه ها تمام خواهد شد.

شرکت ARM که به طراحی معماری پردازنده ها می پردازد، اعلام کرده که بیشتر پردازنده های تولید شده بر اساس طرح های آنها تحت تأثیر هرگونه آسیب پذیری مبتنی بر کانال جانبی اجرای زود هنگام قرار نخواهند گرفت.

با این حال روش های حمله مورد بحث به بدافزاری وابسته است که به صورت محلی روی دستگاه کاربر اجرا شود، به این ترتیب به روز نگه داشتن نرم افزارها، حفظ امنیت دستگاه ها و اجتناب از لینک های مخرب یا دانلود فایل های مشکوک می تواند به جلوگیری از سوء استفاده کمک کند.

AMD نیز در نهایت پاسخ داده. کارشناسان این شرکت باور دارند از آنجایی که آسیب پذیری های جدید مبتنی بر نوع اول اسپکتر هستند، می توان از طریق سیستم عامل آنها را رفع کرد. AMD اکنون در حال همکاری با سایر شرکت ها به منظور ارائه به روز رسانی مورد نیاز سیستم عامل برای رفع اسپکتر 1.1 است.

AMD افزوده که محصولی مبتنی بر معماری X86 از این شرکت که در مقابل اسپکتر 1.2 آسیب پذیر باشد، یافت نشده و از کاربران خواسته شده که برای آخرین اطلاعات در این باره با فراهم کننده سیستم عامل خود در ارتباط باشند. در نهایت AMD اعلام نکرده که کدام چیپ های احتمالی در برابر این حفره ها آسیب پذیر هستند و کاربران برای رفع آنها چه باید بکنند.

تا کنون حمله ای مبتنی بر حفره های یافت شده جدید گزارش نشده، البته ممکن است در آینده شاهد چنین حملاتی باشیم.

برای گفتگو با کاربران ثبت نام کنید یا وارد حساب کاربری خود شوید.