کابوس امنیتی خودروساز بزرگ؛ هکرها میتوانستند در خودروها را از دور باز کنند

یک محقق به پورتال آنلاین یک خودروساز بزرگ نفوذ کرد و به اطلاعات خصوصی میلیونها مشتری دست یافت.

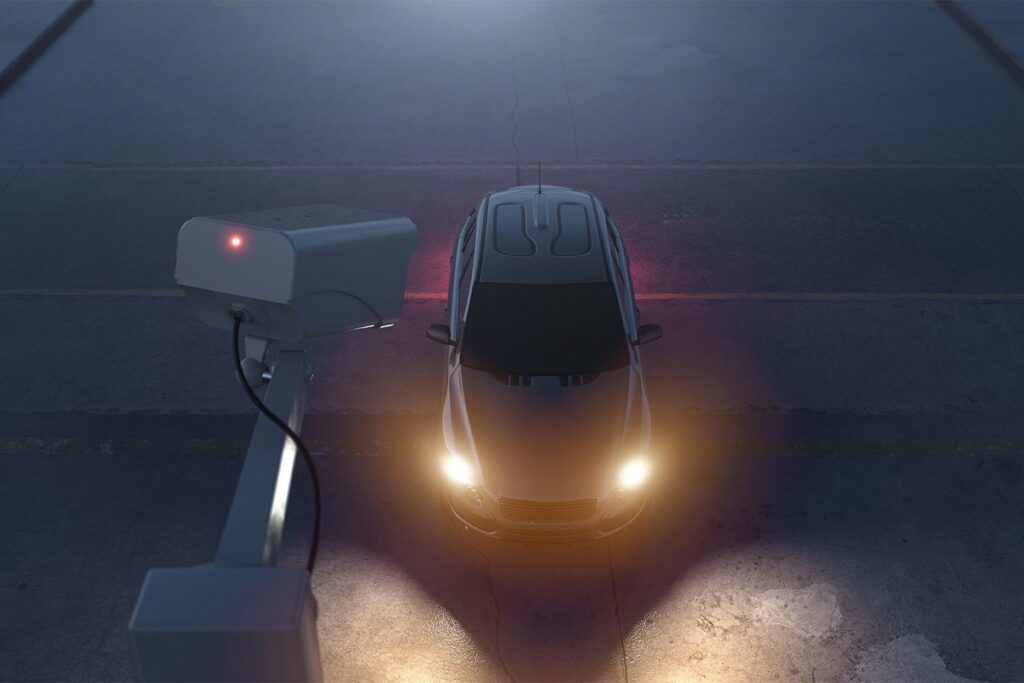

یک محقق موفق شد با کشف دو حفره امنیتی ساده به پورتال آنلاین یک خودروساز بزرگ نفوذ کند و به اطلاعات خصوصی میلیونها مشتری و قابلیت کنترل از راه دور خودروهای آنها دست یابد. این نفوذ که به عنوان یک «کابوس امنیتی» توصیف شده، به هکرها اجازه میداد تا در خودروها را باز کنند، آنها را به صورت زنده ردیابی و حتی هویت کارمندان نمایندگیها را جعل کنند.

به گزارش تککرانچ، محققی در حوزه امنیت بهنام «ایتون زویر» (Eaton Zveare)، در یک پروژه شخصی تصمیم گرفت تا امنیت پورتال آنلاین نمایندگیهای یک خودروساز بزرگ و ناشناس را بررسی کند. نتیجه کشف یک رشته از آسیبپذیریهای فاجعهبار بود. او متوجه شد که کد مربوط به صفحه ورود به پورتال در مرورگر کاربر بارگذاری میشود. این شرایط به او اجازه داد تا با دستکاری این کد، سیستم امنیتی را دور بزند و برای خود یک حساب کاربری با بالاترین سطح دسترسی، یعنی National Admin ایجاد کند.

آسیبپذیری خطرناک در پورتال خودروساز بزرگ

این حساب کاربری درهای یک صندوق گنج عظیم از اطلاعات و قابلیتهای خطرناک را به روی او باز کرد. او به تمام دادههای بیش از هزار نمایندگی در سراسر آمریکا، از جمله اطلاعات مالی و لیدهای فروش آنها، دسترسی پیدا کرد. همچنین او با استفاده از یک ابزار جستجوی داخلی میتوانست فقط با داشتن نام و نام خانوادگی یک مشتری یا شماره شناسایی خودرو (که بهراحتی از روی شیشه جلوی خودرو قابل خواندن است) به تمام اطلاعات شخصی مالک و جزئیات خودروی او دسترسی پیدا کند.

خطرناکترین بخش این نفوذ، قابلیت جفتکردن خودروها با یک حساب موبایل جدید بود. این کار به هکر اجازه میداد تا از طریق اپلیکیشن، کنترل برخی از عملکردهای خودرو، از جمله بازکردن قفل درها را به دست آورد. زویر این قابلیت را با رضایت یکی از دوستانش با موفقیت روی اتومبیل او آزمایش کرد. این پورتال همچنین امکان ردیابی زنده خودروهای اجارهای یا درحال حملونقل را فراهم میکرد.

زویر میگوید: «اینکه میتوانستم تنها با دانستن نام یک نفر، کنترل خودروی او را به دست بگیرم، کمی مرا ترساند.»

این آسیبپذیری حتی از این هم عمیقتر بود. به دلیل استفاده از سیستم «ورود یکپارچه» (Single Sign-On) زویر میتوانست از طریق این پورتال به سایر سیستمهای متصل نیز دسترسی پیدا کند. علاوهبراین، یک قابلیت داخلی به او اجازه میداد تا هویت هر کارمند دیگری را در سیستم جعل کند و بدون نیاز به رمز عبور، از تمام اختیارات او بهره ببرد. زویر این ویژگی را یک «کابوس امنیتی در انتظار وقوع» توصیف میکند.

پس از گزارش این آسیبپذیریها توسط زویر، این خودروساز (که نام آن فاش نشده اما به عنوان یک برند بزرگ با چندین زیرمجموعه محبوب توصیف شده) توانست در عرض یک هفته در فوریه ۲۰۲۵ این حفرههای امنیتی را برطرف کند. آنها اعلام کردند که هیچ شواهدی مبنی بر سوءاستفاده از این آسیبپذیریها پیش از گزارش زویر پیدا نکردهاند.

برای گفتگو با کاربران ثبت نام کنید یا وارد حساب کاربری خود شوید.