چه تفاوتی میان پسوردهای وای فای WPA ،WEP و WPA2 وجود دارد؟

تقریبا همه ما می دانیم که باید از وای فای خود محافظت کنیم. از این رو همه کاربران برای حفظ امنیت شبکه روی وای فای شان رمزهای ترکیبی و پیچیده می گذارند که به راحتی ...

تقریبا همه ما می دانیم که باید از وای فای خود محافظت کنیم. از این رو همه کاربران برای حفظ امنیت شبکه روی وای فای شان رمزهای ترکیبی و پیچیده می گذارند که به راحتی هک نشوند.

اما مشکل آنجاست که امنیت شبکه وای فای بسیار پیچیده است. چندین و چند پروتکل امنیتی در تنظیمات مودم ها وجود دارند که هر یک نام اختصاری منحصر به خود را دارند. مسئله این است که اغلب کاربران امروزی هیچ ایده خاصی در مورد این پروتکل ها ندارند و اصلا قادر به تشخیص تفاوت میان این نام های اختصاری نیستند.

از این رو در ادامه این مطلب، سه پروتکل WPA ،WEP و WPA2 را مورد بررسی قرار می دهیم و از تفاوت هایشان برای تان می گوییم. پس در ادامه با دیجیاتو همراه باشید.

تمامی این مسائل، چه اهمیتی دارند؟

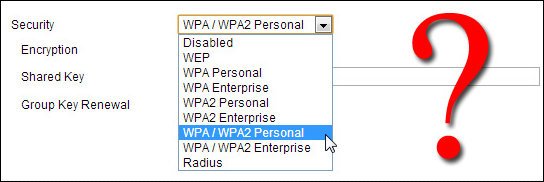

پس از آنکه یک روتر تازه خریدیم، وارد تنظیماتش می شویم و تمامی کارهایی که به ما گفته اند را بدون هیچ تغییری انجام می دهیم. در این میان یک پسورد هم برای وای فای شبکه خود انتخاب می کنیم که دسترسی به آن نیز محدود شود.

در اغلب مواقع هم به تنظیمات و پروتکل هایی که در پایین بخش رمز گذاری وجود دارند، توجه خاصی نمی کنیم. اما واقعا این حروف اختصاری عجیب و غریب که هیچ چیزی در موردشان نمی دانیم چه هستند؟ آیا واقعا تاثیری بر ایمنی شبکه ما دارند؟

در پاسخ باید بگوییم که بله. هر یک از این تنظیمات و پروتکل ها ویژگی های خاص خودشان را دارند. برخی جدید تر و برخی قدیمی تر هستند. علاوه بر این، قدرت دفاعی سیستم نیز به آن ها بستگی دارد و اغلب قدیمی ترها بیشتر مورد سو استفاده قرار می گیرند.

در صورتی هم که وای فای هک شود و از آن برای فعالیت مجرمانه مورد استفاده قرار گیرد، پلیس زنگ در خانه ای را می زند که شبکه از آن اوست. پس اگر نمی خواهید به اشتباه گرفتار مسائل مهم شوید، باید بیشتر به امنیت شبکه خود فکر کنید.

هر یک از این نام های اختصاری، در اصل یک قفل دیجیتالی هستند. تعدادی از آن ها تقریبا با هر کلیدی باز می شوند و برخی دیگر حتی با استفاده از ابزارهای پیچیده هم تن به باز شدن نمی دهند.

WPA ،WEP و WPA2 در میان سال ها

از سال ۱۹۹۰ میلادی تا کنون، پروتکل های امنیتی شبکه های وای فای به روز رسانی های متعددی را دریافت کرده اند. در این میان، از مشکلات پروتکل های قدیمی تر درس های بزرگی گرفته شد و تجدید نظرهایی برای توسعه جدیدترها صورت گرفت.

قدم زدن در تاریخ امنیت وای فای، نکته های جالبی را یاد آور می شود. اما مطالعه آن به ما می آموزد که دقیقا با چه مشکلات و مسائلی طرف هستیم. از طرفی هم یاد آور آن می شود که دیگر عمر استانداردهای قدیمی به سر رسیده و نباید به سراغشان رفت.

Wired Equivalent Privacy

WEP در واقع مورد استفاده ترین پروتکل امنیتی وای فای دنیاست. در اصل اولین پروتکل امنیتی نیز هست که به منو کنترل پنل بسیاری از روترها اضافه شد. WEP در سال ۱۹۹۹ به تایید استاندارد امنیت وای فای رسید و از آن روز بسیاری از کاربران حفظ ایمنی شبکه خود را به آن سپرده اند.

البته باید خاطر نشان کرد که نسخه های اولیه WEP، نسبت به حالا از قدرت امنیتی بالایی برخوردار نبودند. خصوصا در آن زمان که محدودیت های ایالات متحده بر صادرات تکنولوژی و رمزنگاری های گوناگون، توسعه دهندگان را محدود به استفاده از رمز گذاری های ۶۴ بیتی می کرد.

زمانی که این محدودیت ها برداشته شدند، این مقدار به ۱۲۸ بیت ارتقا یافت. جالب اینجاست که با وجود معرفی نسخه ۲۵۶ بیتی WEP، ورژن ۱۲۸ بیتی دور انداخته نشد و هنوز هم جزو پر کاربردترین پروتکل هاست.

البته با وجود این افزایش تعداد بیت کلید های رمزنگاری، در چند سال اخیر حفره های امنیتی بسیاری در استاندارد WEP مشاهده شد. دلیل آن هم افزایش قدرت پردازشی بود که هر چه بیشتر شد، معایب بزرگتری از WEP را به نمایش می گذاشت.

در سال ۲۰۰۱ بود که مشخص شد این حفره های امنیتی تقریبا همه جا هستند. همچنین در سال ۲۰۰۵ اف بی آی با انتشار گزارشی اعلام کرد که در عرض چند دقیقه توانسته موانع را کنار بزند و پسوردهای WEP را با چند نرم افزار رایگان موجود در هم بشکند.

در این میان، راهکارهای بسیاری برای بهبود این وضعیت ارائه شد و از طرف دیگر اقدامات بسیاری هم برای ارتقا سیستم WEP شکل گرفت. اما با تمام این اوصاف، هنوز سیستم امنیتی WEP پر از مشکلات ریز و درشت است که دیوار امنیتی آن را آسیپ پذیر می کنند.

به همین جهت اتحادیه وای فای، سیستم WEP را به طور رسمی در سال ۲۰۰۴ باز نشسته کرد. از این رو، بهتر است تمامی سیستم هایی که هنوز از WEP استفاده می کنند، می بایست ارتقا یابند و یا در صورت لزوم به طور کلی تعویض شوند.

Wi-Fi Protected Access

WPA در اصل پاسخ و راه حل مستقیم انجمن و اتحادیه وای فای به تمامی مشکلات و حفره های امنیتی استاندارد WEP بود. این پروتکل تازه در سال ۲۰۰۳ و یک سال پیش از بازنشتگی WEP به طور رسمی مورد تایید قرار گرفت.

معروف ترین ورژن این استاندارد تازه نیز WPA-PSK است که مانند تمامی نسخه های دیگر WPA از کلید های ۲۵۶ بیتی استفاده می کند. خوشبختانه این استاندارد تازه ویژگی های جدید را نیز با خود به همراه آورده بود که می توان از Message Integrity Check (به منظور تشخیص هکرهای دستگیر شده یا بسته های تغییر کرده میان نقاط دسترسی و کلاینت) و Temporal Key Integrity Protocol یا همان TKIP به عنوان شاخص ترین ها یاد کرد.

TKIP برای بهبود امنیت سیستم، کلیدهای Per-Packet را به خدمت می گیرد که اساسا از ایمنی بیشتری نسبت به کلید های بهبود یافته در WEP برخوردار است. البته مدت ها بعد، این سیستم نیز رفته رفته از یادها رفت و الگوریتم Advanced Encryption Standard یا همان (AES) جایگزین آن شد.

اما WPA نیز مبرا از خطا نبود. با وجود تمامی این پیشرفت ها، انگار روح WEP در کالبد WPA گیر افتاده بود و در آن نفس می کشید. TKIP که در واقع هسته اصلی WPA را تشکیل می داد، طوری طراحی شده بود که با سیستم های قدیمی WEP نیز سازگار باشد و بتوان آن را تنها با یک به روزرسانی نرم افزاری روی این سخت افزارها سوار کرد.

یعنی TKIP دقیقا همان المان هایی را بازسازی می کرد که در گذشته از آن ها در WEP استفاده می شد. در نهایت هم مشخص شد که TKIP گرفتار همان مشکلاتی است که در گذشته WEP به آن ها دچار بود.

مشکلات و حفره های امنیتی WPA نیز مانند جد بزرگش، به واسطه آزمایش های مختلف مشخص شد. نتایج نشان می دادند که این استاندارد تازه نیز همانند WEP بی ثبات است و در مقابل حملات بی دفاع.

اما نکته جالب اینجاست که الگوریتم های WPA نبودند که مورد حمله هکرها قرار می گرفتند. بلکه بیشتر حملات برای هک WPA از طریق سیستم کمکی Wi-Fi Protected Setup صورت می گرفت که از آن برای اتصال بهتر گجت ها به نقاط دسترسی مدرن استفاده می شد.

Wi-Fi Protected Access II

در سال ۲۰۰۶، WPA یک جایگزین مناسب برای خود پیدا کرد؛ Wi-Fi Protected Access II یا همان WPA2. البته این استاندارد تازه دست پر آمده بود و ویژگی های تازه و خوبی همراه داشت.

اصلی ترین مشخصه های WPA2 هم استفاده اجباری از الگوریتم AES و معرفی CCMP بودند و از آن ها به عنوان جایگزینی مناسب برای TKIP بهره گرفته شد. البته همچنان TKIP در بدنه WPA2 حضور داشت تا به وسیله آن قابلیت همکاری این پروتکل با WPA میسر شود.

در حال حاضر، اصلی ترین مشکلی که سیستم های WPA2 با آن رو به رو هستند، مبهم است. به طور ساده می توان گفت، هکر ها با حمله به یک شبکه امن سعی می کنند تا کلیدهای خاص آن را به دست آورند تا از این طریق دسترسی شان به تمامی دستگاه های متصل به شبکه ممکن شود.

با این حال، تا کنون بی ثباتی کمی در WPA2 دیده شده و فعلا تنها مشکلات امنیتی پیش آمده، متوجه شبکه های بزرگ سازمانی و تشکیلات عظیم تجاری بوده است. از این رو، می توان نتیجه گرفت که شبکه خانگی که از WPA2 استفاده می کنند، تقریبا ایمن هستند و خطر خاصی آن ها تهدید نمی کند.

متاسفانه بزرگترین مشکلی که WPA2 با آن رو به رو هست، زخمی قدیمی است که بر پیکر WPA نیز نشسته بود. هکرها همانند WPA به جای آنکه به سراغ الگوریتم های این سیستم بروند، باز هم به WPS حمله می کنند تا از این طریق کنترل کل سیستم را به دست بگیرند.

با وجود اینکه برای از بین بردن قفل های امنیتی WPA و WPA2 به ۲ تا ۱۴ ساعت زمان و یک کامپیوتر مدرن احتیاج است، اما باز هم نگرانی های بسیاری در این زمینه وجود دارند که ملزم به رسیدگی است. به همین منظور WPS باید غیر فعال شود.

همچنین اگر امکان آن وجود داشت، بهتر است که فریمور نقاط دسترسی نیز به طور کامل فلش شود تا هکرها به هیچ وجه نتوانند از طریق WPS به امنیت سیستم خدشه وارد کنند.

حالا چه باید کرد؟

حالا از تاریخچه امنیت وای فای و انواع پروتکل های آن با خبر هستید. اما واقعا کدام یک از این ها بهتر هستند. در ادامه لیستی از ایمن ترین پروتکل های رمزنگاری را به ترتیب قدرت مشاهده می کنید و می توانید بسته به نوع روتر خود از هر کدام که می خواهید کمک بگیرید.

۱) WPA2 + AES

۲) WPA + AES

۳) WPA + TKIP/AES

۴) WPA + TKIP

۵) WEP

۶) Open Network

اما شاید بهترین انتخاب همچنان WPA2 + AES باشد. به شرط آنکه WPS را در آن غیر فعال کنید تا دسترسی هکرها به سیستم محدود شود. از طرفی شاید استفاده از WEP شبیه به کشیدن حصار دور یک خانه باشد.

حصارها نشان می دهند که خانه متعلق به شماست. اما مشکل آنجاست که هر کسی می تواند به راحتی از روی آن بپرد و وارد ملک شما بشود. پس اگر امنیت شبکه خانگی برای تان اهمیت بالایی دارد ، بهتر است عاقلانه انتخاب کنید.

دیدگاهها و نظرات خود را بنویسید

برای گفتگو با کاربران ثبت نام کنید یا وارد حساب کاربری خود شوید.

دوست عزیز جتاب نیما فرشین، بابت این مقاله عالی و بسیار آموزنده از شما ممنونم.

اسان ترین وای فای برا هکwpa2

ممنون. خیلی خوب بود